بهترین سرور DNS رایگان و عمومی سال 2024

بهترین سرور DNS رایگان و عمومی سال 2024

بهترین سرور DNS رایگان و عمومی را فهرست می کنیم تا با استفاده از جایگزینی متفاوت از طریق ISP، سرعت و امنیت مرور آنلاین شما را ساده و آسان کنیم.

اگر در سرورهای DNS تازه کار هستید، DNS یا Domain Name System پروتکلی است که نام دامنههایی را که وارد میکنید به مرورگر میبرد و آنها را به آدرسهای IP مورد نیاز برای دسترسی به آن وبسایتهای خاص ترجمه میکند.

دریافت بهترین سرعت فقط به بهترین میزبانی وب بستگی ندارد . این همچنین با ISP شما ارتباط دارد. هر بار که آنلاین می شوید، به طور خودکار توسط ISP خود یک سرور DNS به شما اختصاص می دهد، اما ممکن است همیشه بهترین انتخاب نباشد. اگر DNS ISP شما کند است، سرعت مرور شما کاهش می یابد و اگر پایین بیاید، ممکن است نتوانید به برخی (یا شاید همه) وب دسترسی پیدا کنید.

امنیت شبکه چیست؟ راهکارهای مناسب برای امنیت شبکه

خوشبختانه، جابجایی به بهترین سرور DNS رایگان با کیفیت میتواند مرورگری پاسخگوتر را ارائه دهد، اغلب با مجموعهای از مزایای امنیتی: ضد فیشینگ، مسدود کردن وبسایتهای آلوده، و شاید فیلتر محتوا برای دور نگه داشتن فرزندانتان از محتوای ناخوشایند وب داشته باشد.

شما باید خدمات خود را با دقت انتخاب کنید - لزوماً همه ارائه دهندگان بهتر از ISP شما نخواهند بود - اما برای اینکه شما را در جهت درست راهنمایی کند، این مقاله پنج مورد از بهترین سرور DNS رایگان را برجسته می کند.

1- بهترین سرور DNS رایگان Cleanbrowsing

برای کسانی که به دنبال یک DNS برای ارائه امنیت و همچنین سادگی هستند، Cleanbrowsing می تواند نیاز را برآورده کند. ما دوست داریم که فقط باید نوع فیلتری را که می خواهید انجام دهید انتخاب کنید و سپس DNS اولیه و ثانویه را وارد کنید که این هدف را محقق می کند.

سه فیلتر رایگان برای انتخاب وجود دارد. فیلتر امنیتی شما را از بدافزارها، هرزنامه ها و دامنه های فیشینگ در امان نگه می دارد. فیلتر بزرگسالان همچنین از کاربران در برابر سایت های مستهجن یا صریح محافظت می کند. در نهایت، یک فیلتر Family با تنظیم Google ، Bing و YouTube در حالت جستجوی ایمن، دسترسی کنترلهای والدین Cleanbrowsing را افزایش میدهد و سایتهای VPN و پروکسی را که به بچههای باهوشتر اجازه میدهد از محافظت آن دور بزنند، مسدود میکند.

این طیف وسیعی از ویژگیها، به خصوص برای یک سرویس رایگان است، اما Cleanbrowsing هنوز به پایان نرسیده است. اگر برخی از روشهای راهاندازی فنی را که در جاهای دیگر مشاهده خواهید کرد به تعویق انداختهاید، بهترین سرور DNS رایگان Cleanbrowsing برنامههای رایگانی دارد که این کار را برای شما انجام میدهند. ما برنامه ویندوز را دانلود کردیم، روی دکمه فیلتر دلخواهمان کلیک کردیم و بلافاصله سیستم ما را دوباره پیکربندی کرد، کار دیگری انجام نمیشود.

2. بهترین سرور DNS رایگان Cloudflare

یکی از بهترین سرور DNS رایگان Cloudflare که بیشتر به خاطر CDN با رتبه برتر خود شناخته می شود ، دامنه خود را گسترش داده است تا یک سرویس DNS عمومی جدید، با نام جذاب 1.1.1.1 را در بر بگیرد.

Cloudflare بسیار بیشتر بر روی اصول تمرکز کرده است. اینها با عملکرد شروع میشوند و آزمایشهای مستقل از سایتهایی مانند DNSPerf نشان میدهد که Cloudflare سریعترین سرویس DNS عمومی برای سرعتهای خام در سراسر جهان است.

حریم خصوصی یکی دیگر از نکات برجسته است. Cloudflare فقط قول نمی دهد که از داده های مرور شما برای ارائه تبلیغات استفاده نمی کند. متعهد می شود که هرگز آدرس IP درخواستی (مال شما) را روی دیسک ننویسد. هر گونه گزارشی که وجود داشته باشد ظرف 24 ساعت حذف خواهد شد. و این ادعاها فقط کلمات اطمینان بخش در یک وب سایت نیستند. Cloudflare KPMG را حفظ کرده است تا عملکردهای خود را سالانه مورد بازرسی قرار دهد و گزارشی عمومی برای تأیید اینکه شرکت به وعدههایش عمل میکند، تهیه کند.

وبسایت 1.1.1.1 دارای برخی راهنماییهای راهاندازی با آموزشهای ساده در مورد ویندوز، مک، اندروید، iOS، لینوکس و روترها است. اینها بسیار عمومی هستند—به عنوان مثال، شما یک سری دستورالعمل برای همه نسخه های ویندوز دریافت می کنید—اما برخی مزیت ها (جزئیات IPv6 و همچنین IPv4) وجود دارد و باید بتوانید آن را کشف کنید. علاوه بر این، کاربران تلفن همراه می توانند از WARP استفاده کنند که تمام ترافیک اینترنت تلفن را ایمن می کند.

این محصول مسدود کردن تبلیغات یا تلاش برای نظارت بر مواردی را که میتوانید دسترسی داشته باشید و آنچه را که نمیتوانید انجام دهید ارائه نمیکند. یکی از اخطارها این است که Cloudflare فیلتر محتوا را برای نرم افزارهای مخرب و مسدود کردن محتوای بزرگسالان با سرویس های 1.1.1.2/1.0.0.2 و 1.1.1.3/1.0.0.3 به ترتیب معرفی کرده است، اما این گزینه ای است که کاربر می تواند به جای اجبار انتخاب کند.

3. بهترین سرور DNS رایگان Google Public DNS

حریم خصوصی نمی تواند کاملاً با وعده های Cloudflare "ما هیچ چیز را حفظ نمی کنیم" مطابقت داشته باشد، اما بد نیست. این سرویس اطلاعات کامل آدرس IP دستگاه درخواست کننده را برای حدود 24 تا 48 ساعت برای عیب یابی و اهداف تشخیصی ثبت می کند. گزارشهای «دائمی» هرگونه اطلاعات شناسایی شخصی را حذف میکنند و جزئیات مکان را تا سطح شهر کاهش میدهند، و همه آنها به جز نمونه کوچک تصادفی پس از دو هفته حذف میشوند.

یک مزیت بیشتر برای کاربران باتجربه در توضیحات مفصل گوگل در مورد این سرویس وجود دارد. برای مثال، اگر میخواهید اهمیت خطمشی رازداری Google را ارزیابی کنید، میتوانید کاملاً همه چیزهایی را که گزارشهای سرویس حاوی اطلاعات هستند مطالعه کنید تا خودتان متوجه شوید.

سایت پشتیبانی گوگل تنها راهنمایی های بسیار ابتدایی را ارائه می دهد که کاربران با تجربه را هدف قرار می دهد و هشدار می دهد که "تنها کاربرانی که در پیکربندی تنظیمات سیستم عامل مهارت دارند [باید] این تغییرات را انجام دهند." اگر مطمئن نیستید که چه میکنید، آموزشهای ارائهدهندهای مانند OpenDNS را بررسی کنید، به یاد داشته باشید که سرورهای نام آن را با سرورهای Google جایگزین کنید: 8.8.8.8 و 8.8.4.4.

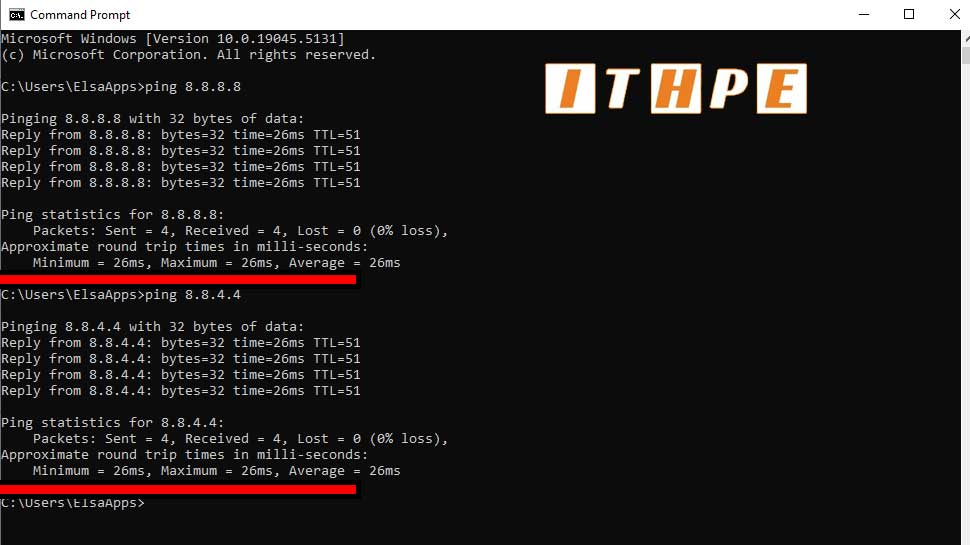

یک نکته وجود دارد که سرعت رسیدن هلوپکت از رایانه کاربر تا مقصد را Ping می گویند و برای کاربران ایرانی این عدد خیلی مهم است. این تست روی خطوط مخابرات که عمده پهنای باند کاربران را تأمین می کند گرفته شده است.

برای بازی های آنلاین حتماً Ping خود را قبل از بازی چک کنید.

4. Gcore

Gcore که قبلاً با نام G-Core Labs شناخته می شد، به عنوان یک شرکت زیرساخت اینترنتی شناخته شده در سطح جهانی است که به خاطر ثبت رکوردها شناخته شده است. این در درجه اول راه حل های محاسباتی ابری و لبه ای قوی را ارائه می دهد که متناسب با بخش های سرگرمی و رسانه است. خود شرکت تصدیق می کند که خدماتش به ویژه برای کسانی است که علاقه زیادی به فناوری دارند.

این بدان معنا نیست که اگر اهل فن نیستید، نباید Gcore را در نظر بگیرید. این پلتفرم سرورهای اختصاصی و مجازی را ارائه می دهد که می توانند به راحتی از طریق عملکرد بصری و کاربردی Server Configurator پیکربندی شوند. با این حال، اگر میخواهید یک سرور اختصاصی یا مجازی از پیش پیکربندی شده داشته باشید، Gcore آن را نیز ارائه میکند، بنابراین نیاز به دانش فنی عمیق را از بین میبرد.

این پیشنهاد دارای سیستم عامل است و از IPv4 و IPv6 همراه با گواهینامه های SSL از ارائه دهندگان پیشرو پشتیبانی می کند. بهترین سرور DNS رایگان در سایت خانه سرور اچ پی ایران.

قیمت گذاری جایی است که همه چیز کمی پیچیده می شود. به عبارت دیگر، سرورهای اختصاصی یا مجازی با قیمت پیشفرض، سرورهای خالی هستند که احتمالاً هزینههای اضافی زیادی دارند. از سوی دیگر، اگر میخواهید سرور را خودتان پیکربندی کنید، هزینهها از طریق جداول اطلاعات اضافی به شما تحویل داده میشود، بهعلاوه در صورت تجاوز از مقدار مجاز، هزینههای اضافی را باید پرداخت کنید. در مجموع، ساختار هزینه باید سادهتر و شفافتر شود.

اگر به دنبال سرورهای مجازی یا اختصاصی هستید که توسط یک زیرساخت بینالمللی قوی پشتیبانی میشوند و با هزینههای مرتبط راحت هستید، Gcore ممکن است ارائهدهنده ایدهآل برای نیازهای شما باشد.

5. Quad9

Quad9 یک DNS با تجربه است که از آگوست 2016 یک سرویس DNS سریع و رایگان ارائه می دهد.

این شرکت توانایی خود را در مسدود کردن دامنه های مخرب با جمع آوری اطلاعات از «حدود 20» منبع عمومی و خصوصی به فروش می رساند. ما لزوماً متقاعد نشدهایم که استفاده از تعداد زیادی ارائهدهنده کمک میکند (کیفیت اطلاعات مهمتر از کمیت است)، اما از آنجایی که ISP شما احتمالاً هیچ محافظتی در مورد تهدید DNS ارائه نمیدهد، شما همچنان در کل امنتر هستید.

Quad9 نیز عملکرد بسیار قابلتوجهی را ارائه میکند، با DNSPerf در حال حاضر رتبه هفتم سرویس از 12 حلکننده DNS عمومی را برای میانگین زمانهای جستجو در سراسر جهان دارد. این مقدار کمی از رهبران بازار مانند Google و Cloudflare عقب است، اما به خوبی با شرکت هایی مانند NextDNS و G-Core رقابت می کند و سرعت آن در کل بسیار بالاتر از حد متوسط است.

راهنمای راهاندازی به اندازه ما در جاهای دیگر جامع نیست، و برخی از آموزشها کمی قدیمی به نظر میرسند (راهنمای ویندوز ویندوز 8 و 10 را پوشش میدهد، توصیههایی برای کنسول بازی برای PS4 وجود دارد.) اما در کل، به خوبی ارائه شده است، و اینطور نیست. دشوار است که بفهمید چه کاری باید انجام دهید.

- بازدید: 796

تجهیزات شبکه را کامل بشناسیم

تجهیزات شبکه را کامل بشناسیم

تجهیزات شبکه را کامل بشناسیم ـ تجهیزات شبکه قلب تپنده هر سیستم شبکهای هستند و برای برقراری ارتباط بین دستگاههای مختلف در یک شبکه مورد استفاده قرار میگیرند. این تجهیزات به دو دسته کلی تقسیم میشوند:

تجهیزات شبکه فعال را کامل بشناسیم (Active Equipment)

این تجهیزات برای کارکردن به برق نیاز دارند و وظیفه پردازش و انتقال دادهها را بر عهده دارند. برخی از مهمترین تجهیزات فعال عبارتند از:

- سوئیچ (Switch): سوئیچها وظیفه اتصال چندین دستگاه به یکدیگر را دارند و دادهها را بین آنها توزیع میکنند.

- روتر (Router): روترها وظیفه مسیریابی دادهها بین شبکههای مختلف را بر عهده دارند.

- فایروال (Firewall): فایروالها به عنوان یک سد امنیتی عمل کرده و از شبکه در برابر حملات سایبری محافظت میکنند.

- مودم (Modem): مودمها برای اتصال به اینترنت و تبدیل سیگنالهای آنالوگ به دیجیتال و بالعکس استفاده میشوند.

- کارت شبکه (Network Interface Card): کارت شبکه به عنوان رابط بین کامپیوتر و شبکه عمل میکند.

- هاب (Hub): هابها وظیفه اتصال چندین دستگاه به یکدیگر را دارند، اما عملکرد آنها نسبت به سوئیچها سادهتر است.

- پرینت سرور: پرینت سرور امکان اشتراکگذاری پرینتر در شبکه را فراهم میکند.

امنیت شبکه چیست؟ راهکارهای مناسب برای امنیت شبکه

تجهیزات شبکه غیرفعال را کامل بشناسیم (Passive Equipment)

این تجهیزات برای کارکردن به برق نیاز ندارند و وظیفه انتقال فیزیکی دادهها را بر عهده دارند. برخی از مهمترین تجهیزات غیرفعال عبارتند از:

- کابل شبکه: کابل شبکه برای اتصال فیزیکی دستگاهها به یکدیگر استفاده میشود. انواع مختلفی از کابل شبکه وجود دارد مانند کابل کواکسیال، کابل زوج به هم تابیده (Twisted Pair) و کابل فیبر نوری.

- کانکتور: کانکتورها برای اتصال کابل شبکه به دستگاهها استفاده میشوند.

- پچ پنل: پچ پنل برای سازماندهی کابلهای شبکه در یک مکان مشخص استفاده میشود.

- رک شبکه: رک شبکه برای نصب تجهیزات شبکه استفاده میشود.

- تجهیزات شبکه را کامل بشناسیم

سایر تجهیزات شبکه

علاوه بر تجهیزات ذکر شده، تجهیزات دیگری نیز در شبکهها استفاده میشوند که برخی از آنها عبارتند از:

- اکسس پوینت: اکسس پوینتها برای ایجاد شبکههای بیسیم استفاده میشوند.

- تجهیزات تست شبکه: این تجهیزات برای عیبیابی و تست شبکه استفاده میشوند.

- تجهیزات مدیریت شبکه: این تجهیزات برای مدیریت و نظارت بر شبکه استفاده میشوند.

انتخاب تجهیزات شبکه مناسب

انتخاب تجهیزات شبکه مناسب به عوامل مختلفی مانند اندازه شبکه، نوع کاربرد، بودجه و نیازهای امنیتی بستگی دارد. برای انتخاب تجهیزات مناسب بهتر است با یک متخصص شبکه مشورت کنید.

نکات مهم در انتخاب تجهیزات شبکه

- کیفیت تجهیزات: انتخاب تجهیزات با کیفیت بالا از برندهای معتبر بسیار مهم است.

- سازگاری تجهیزات: اطمینان حاصل کنید که تجهیزات انتخابی با یکدیگر سازگار هستند.

- گارانتی و خدمات پس از فروش: به گارانتی و خدمات پس از فروش تجهیزات توجه کنید.

- بروزرسانی نرمافزار: تجهیزات شبکه باید به طور منظم بروزرسانی شوند تا از امنیت و عملکرد آنها اطمینان حاصل شود.

برای کسب اطلاعات بیشتر و تخصصیتر در زمینه تجهیزات شبکه، میتوانید به منابع زیر مراجعه کنید:

- مقالات تخصصی: بسیاری از وبسایتها و مجلات تخصصی به صورت مفصل به معرفی و بررسی تجهیزات شبکه میپردازند.

- کتابها: کتابهای تخصصی شبکه میتوانند اطلاعات جامعی در این زمینه در اختیار شما قرار دهند.

- مشاوره با متخصص: مشورت با یک متخصص شبکه میتواند به شما در انتخاب بهترین تجهیزات کمک کند.

آیا سوال خاصی در مورد تجهیزات شبکه دارید؟

موضوعات مرتبط: شبکه کامپیوتری، تجهیزات شبکه، سوئیچ، روتر، فایروال، مودم، کابل شبکه، کانکتور، پچ پنل، رک شبکه، اکسس پوینت

تجهیزات شبکه را کامل بشناسیم ـ خانه سرور اچ پی ایران

- بازدید: 269

امنیت شبکه چیست؟ راهکارهای مناسب برای امنیت شبکه

امنیت شبکه چیست؟ راهکارهای مناسب برای امنیت شبکه

امنیت شبکه و سایبری چیست؟

امنیت شبکه و سایبری عمل محافظت از سیستم های حیاتی و اطلاعات حساس در برابر حملات دیجیتال است. اقدامات امنیت سایبری که به عنوان امنیت فناوری اطلاعات (IT) نیز شناخته میشود، برای مقابله با تهدیدات علیه سیستمها و برنامههای کاربردی شبکهای طراحی شدهاند، چه این تهدیدها از داخل یا خارج از یک سازمان سرچشمه بگیرند.

در سال 2020، متوسط هزینه نقض داده ها 3.86 میلیون دلار در سراسر جهان و 8.64 میلیون دلار در ایالات متحده بود. این هزینهها شامل هزینههای کشف و پاسخگویی به نقض، هزینه خرابی و درآمد از دست رفته، و آسیب بلندمدت به یک کسبوکار و برند آن میشود.

امنیت شبکه و سایبری موضوع مهمی برای همه است، نه فقط شرکتها. همچنین برای فرزندان ما حیاتی است که بدانند چگونه در فضای آنلاین ایمن بمانند، و نیاز به آگاهی از خطراتی که ممکن است برایشان پیش بیاید. ما در اینجا در RUF اهمیت این موضوع را درک میکنیم و میخواهیم نه تنها دانش و مهارتهای نوجوانان خود را برای حرکت امن و مسئولانه در دنیای آنلاین تقویت کنیم، بلکه میخواهیم به آنها نشان دهیم که میتوانند حرفهای در امنیت سایبری داشته باشند. زیرا این مشاغل در آینده تقاضای بالایی خواهند داشت.

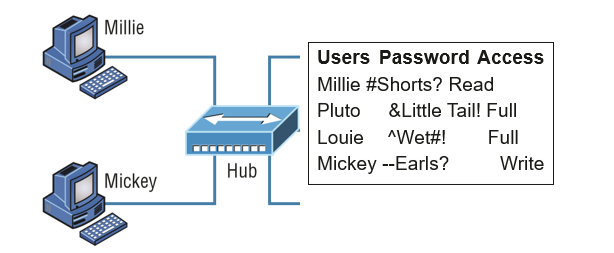

امنیت شبکه موضوعی پیچیده است که از نظر تاریخی فقط توسط کارشناسان آموزش دیده و با تجربه به آن پرداخته می شود. با این حال، هر چه بیشتر و بیشتر مردم "سیم کشی" می شوند، تعداد فزاینده ای از مردم نیاز به درک اصول اولیه امنیت در دنیای شبکه ای دارند. این سند با در نظر گرفتن کاربر اصلی رایانه و مدیر سیستم های اطلاعاتی نوشته شده است و مفاهیم مورد نیاز برای خواندن تبلیغات موجود در بازار و درک خطرات و نحوه مقابله با آنها را توضیح می دهد. برخی از تاریخچه شبکه و همچنین مقدمه ای بر TCP/IP و اینترنت کار گنجانده شده است. در ادامه به بررسی مدیریت ریسک، تهدیدات شبکه، فایروال ها و دستگاه های شبکه ایمن با هدف خاص می پردازیم. این یک مرجع "سوالات متداول" نیست، و همچنین یک سند "دستی" نیست که نحوه انجام عملکرد خاصی را توضیح دهد. امید است که خواننده دیدگاه گسترده تری در مورد امنیت به طور کلی داشته باشد و درک بهتری از نحوه کاهش و مدیریت ریسک شخصاً، در خانه و محل کار داشته باشد.

امنیت شبکه چگونه کار می کند؟

امنیت شبکه چندین لایه دفاعی را در لبه و شبکه ترکیب می کند. هر لایه امنیتی شبکه سیاست ها و کنترل ها را پیاده سازی می کند. کاربران مجاز به منابع شبکه دسترسی پیدا می کنند، اما عوامل مخرب از انجام سوء استفاده ها و تهدیدات مسدود می شوند.

چگونه از امنیت شبکه بهره مند شوم؟

دیجیتالی شدن دنیای ما را متحول کرده است پس امنیت شبکه هم مهم است. نحوه زندگی، کار، بازی و یادگیری ما همه تغییر کرده است. هر سازمانی که می خواهد خدمات مورد نیاز مشتریان و کارکنان را ارائه دهد، باید از شبکه خود محافظت کند. امنیت شبکه همچنین به شما کمک می کند تا از اطلاعات اختصاصی در برابر حمله محافظت کنید. در نهایت از شهرت شما محافظت می کند.

انواع امنیت شبکه:

کنترل دسترسی

همه کاربران نباید به شبکه شما دسترسی داشته باشند. برای جلوگیری از مهاجمان احتمالی، باید هر کاربر و هر دستگاه را بشناسید. سپس می توانید سیاست های امنیت شبکه خود را اعمال کنید. میتوانید دستگاههای نقطه پایانی ناسازگار را مسدود کنید یا فقط به آنها دسترسی محدود بدهید. این فرآیند کنترل دسترسی به شبکه (NAC) است.

نرم افزار آنتی ویروس و ضد بدافزار

"Malware" که مخفف "نرم افزار مخرب" است، شامل ویروس ها، کرم ها، تروجان ها، باج افزارها و جاسوس افزارها می شود. گاهی اوقات بدافزار یک شبکه را آلوده می کند اما برای روزها یا حتی هفته ها خاموش می ماند. بهترین برنامههای ضد بدافزار نه تنها بدافزار را هنگام ورود اسکن میکنند، بلکه بهطور مداوم فایلها را پس از آن برای یافتن ناهنجاریها، حذف بدافزارها و رفع آسیبها دنبال میکنند.

امنیت برنامهها

هر نرمافزاری که برای راهاندازی کسبوکار خود استفاده میکنید باید محافظت شود، چه کارکنان فناوری اطلاعات شما آن را بسازند و چه شما آن را بخرید. متأسفانه، هر برنامه ای ممکن است حاوی حفره ها یا آسیب پذیری هایی باشد که مهاجمان می توانند از آنها برای نفوذ به شبکه شما استفاده کنند. امنیت برنامه شامل سخت افزار، نرم افزار و فرآیندهایی است که برای بستن آن حفره ها استفاده می کنید.

تجزیه و تحلیل رفتاری

برای تشخیص رفتار غیرعادی شبکه، باید بدانید که رفتار عادی چگونه است. ابزارهای تحلیل رفتاری به طور خودکار فعالیت هایی را که از هنجار منحرف می شوند تشخیص می دهند. سپس تیم امنیتی شما بهتر میتواند شاخصهای سازش را که مشکل بالقوه ایجاد میکنند شناسایی کرده و به سرعت تهدیدات را اصلاح کند.

پیشگیری از از دست دادن داده ها

سازمان ها باید مطمئن شوند که کارکنان آنها اطلاعات حساس را به خارج از شبکه ارسال نمی کنند. فناوریهای پیشگیری از از دست دادن داده یا DLP میتوانند افراد را از آپلود، ارسال یا حتی چاپ اطلاعات مهم به شیوهای ناامن باز دارند.

امنیت ایمیل

دروازه های ایمیل شماره یک بردار تهدید برای نقض امنیت هستند. مهاجمان از اطلاعات شخصی و تاکتیکهای مهندسی اجتماعی برای ایجاد کمپینهای فیشینگ پیچیده برای فریب گیرندگان و ارسال آنها به سایتهایی که بدافزارها را ارائه میکنند، استفاده میکنند. یک برنامه امنیتی ایمیل حملات ورودی را مسدود می کند و پیام های خروجی را کنترل می کند تا از از دست رفتن داده های حساس جلوگیری کند.

فایروال ها

دیوارهای آتش مانعی بین شبکه داخلی قابل اعتماد شما و شبکه های غیر قابل اعتماد خارجی مانند اینترنت ایجاد می کنند. آنها از مجموعه ای از قوانین تعریف شده برای اجازه یا مسدود کردن ترافیک استفاده می کنند. فایروال می تواند سخت افزار، نرم افزار یا هر دو باشد. سیسکو دستگاه های مدیریت تهدید یکپارچه (UTM) و فایروال های نسل بعدی متمرکز بر تهدید را ارائه می دهد.

سیستم های پیشگیری از نفوذ

یک سیستم پیشگیری از نفوذ (IPS) ترافیک شبکه را اسکن می کند تا به طور فعال حملات را مسدود کند. دستگاههای IPS نسل بعدی سیسکو (NGIPS) این کار را با همبستگی مقادیر عظیمی از اطلاعات تهدید جهانی انجام میدهند تا نه تنها فعالیتهای مخرب را مسدود کنند، بلکه پیشرفت فایلها و بدافزارهای مشکوک را در سراسر شبکه ردیابی کنند تا از گسترش شیوع و عفونت مجدد جلوگیری کنند.

امنیت دستگاه های تلفن همراه

مجرمان سایبری به طور فزاینده ای دستگاه ها و برنامه های تلفن همراه را هدف قرار می دهند. در طی 3 سال آینده، 90 درصد سازمان های فناوری اطلاعات ممکن است از برنامه های کاربردی شرکتی در دستگاه های تلفن همراه شخصی پشتیبانی کنند. البته باید کنترل کنید که کدام دستگاه ها می توانند به شبکه شما دسترسی داشته باشند. همچنین باید اتصالات آنها را برای خصوصی نگه داشتن ترافیک شبکه پیکربندی کنید.

تقسیم بندی امنیت شبکه تقسیم بندی

نرم افزاری تعریف شده، ترافیک شبکه را در طبقه بندی های مختلف قرار می دهد و اجرای سیاست های امنیتی را آسان تر می کند. در حالت ایده آل، طبقه بندی ها بر اساس هویت نقطه پایانی هستند، نه آدرس های IP صرف. می توانید حقوق دسترسی را بر اساس نقش، مکان و موارد دیگر اختصاص دهید تا سطح دسترسی مناسب به افراد مناسب داده شود و دستگاه های مشکوک مهار و اصلاح شوند.

اطلاعات امنیتی و مدیریت رویداد

محصولات SIEM اطلاعاتی را که کارکنان امنیتی شما برای شناسایی و پاسخ به تهدیدات به آن نیاز دارند جمع آوری می کنند. این محصولات در اشکال مختلف از جمله لوازم فیزیکی و مجازی و نرم افزار سرور عرضه می شوند.

VPN

یک شبکه خصوصی مجازی، اتصال را از یک نقطه پایانی به یک شبکه، اغلب از طریق اینترنت، رمزگذاری می کند. به طور معمول، یک VPN با دسترسی از راه دور از IPsec یا لایه سوکت های امن برای احراز هویت ارتباط بین دستگاه و شبکه استفاده می کند.

امنیت وب

یک راه حل امنیتی وب، استفاده از وب کارکنان شما را کنترل می کند، تهدیدات مبتنی بر وب را مسدود می کند و دسترسی به وب سایت های مخرب را رد می کند. از دروازه وب شما در سایت یا در فضای ابری محافظت می کند. "امنیت وب" همچنین به مراحلی که برای محافظت از وب سایت خود انجام می دهید اشاره دارد.

امنیت بی سیم

شبکه های بی سیم به اندازه شبکه های سیمی ایمن نیستند. بدون اقدامات امنیتی سختگیرانه، نصب یک LAN بی سیم می تواند مانند قرار دادن پورت های اترنت در همه جا از جمله پارکینگ باشد. برای جلوگیری از تسخیر یک اکسپلویت، به محصولاتی نیاز دارید که به طور خاص برای محافظت از یک شبکه بی سیم طراحی شده باشند.

چشم انداز کسب و کار امروز از محلی به جهانی گسترش یافته است. اگرچه این مزیتهای متعددی را به همراه داشته است، اما میزان خطر شما نیز افزایش مییابد، بهویژه زمانی که صحبت از تهدیدات امنیت سایبری شما میشود. به همین دلیل است که درک ماهیت حملاتی که می توانید تجربه کنید ضروری است تا کارکنان مدیریت و فناوری اطلاعات شما بتوانند برای جلوگیری، شناسایی و خنثی کردن این مشکلات امنیتی شبکه در صورت وقوع شروع به کار کنند.

حملات انکار سرویس توزیع شده

تعداد حملات DDoS که کسب و کارها تجربه می کنند هر سال در حال افزایش است. امنیت شبکه را جدی بگیرید. احتمالاً به این دلیل است که این نفوذها می توانند آسیب زیادی وارد کنند. آنها به این صورت عمل می کنند: هکرها شبکه های شما را با حجم بالایی از ترافیک پر می کنند که سیستم شما به شدت کند می شود یا حتی به طور کلی فلج می شود.

اغلب، بازیگران بد، محصولات اینترنت اشیاء (IoT) را هدف قرار می دهند که از حفاظت امنیتی ضعیفی برخوردار هستند تا به سیستم های داخلی شما دسترسی پیدا کنند. هنگامی که آنها به محیط های دیوار آتش شما نفوذ کردند، می توانند بدافزار را نصب کنند، داده ها را سرقت کنند یا مرتکب کلاهبرداری هویت یا بسیاری از انواع دیگر فعالیت های مجرمانه شوند.

فایروال های موثر، نظارت و تشخیص زودهنگام بهترین دفاع در برابر این حملات هستند. با اجرای یک طرح پیشگیرانه DDoS برای ردیابی جریان ترافیک شبکه LAN و WAN و استفاده از پهنای باند، خطرات خود را کاهش دهید تا در صورت بروز ناهنجاری بتوانید فوراً واکنش نشان دهید.

باج افزار

شاید نام باج افزار را شنیده باشید، حمله کابوس وار که بسیاری از عملیات های شرکتی را با گروگان نگه داشتن شبکه های کسب و کار تا زمانی که مقادیر زیادی پول نقد برای مجرمان ارسال شود به زانو درآورده است. این مسئله مهم امنیت اطلاعات در واقع حتی پیچیده تر است. همچنین می تواند منجر به فساد یا از دست دادن داده ها شود. این با بهرهبرداری از ایستگاههای کاری کامپیوتری وصلهنشده و بهروزرسانیهای نرمافزار خودکار برای ورود به سیستمهای شما کار میکند.

بهترین راه برای محافظت از سیستم خود در برابر این حملات مخرب و مخرب، استفاده از اقدامات امنیت سایبری عقل سلیم مانند اطمینان از به روز رسانی منظم همه برنامه ها و وصله ها است. علاوه بر این، باید روی ابزارهای ارزیابی آسیبپذیری و ممیزی سرمایهگذاری کنید تا اطلاعاتی درباره ضعفها یا نقصهای دفاعی به شما ارائه کند.

بدافزار مبتنی بر ابر

اتکا به فروشندگان شخص ثالث برای مدیریت و ذخیره داده های خود در خارج از سایت مطمئناً از نگهداری آنها در محل شما امن تر است. با این حال، طرف مقابل این است که هکرها راه هایی را برای استفاده از این رفتار با سوء استفاده از آسیب پذیری های این سیستم ها کشف کرده اند. در حالی که راه حل های داخلی شما ممکن است آهنی باشد، این ضعف ها در معماری امنیتی شخص ثالث شما می تواند داده ها و دستگاه های تلفن همراه و بی سیم شما را در معرض خطر جدی قرار دهد.

پیادهسازی نظارت پیشرفته اطلاعاتی تهدیدات و سایر تجزیه و تحلیلها میتواند به شما هشدار دهد که در برابر این مسائل امنیت شبکه محافظت کنید.

تهدیدات شبکه ای از درون

در حالی که محافظت از محیط خود با یک فایروال عمومی قوی بسیار مهم است، باید به همان اندازه در محافظت از دارایی های خود در برابر مسائل امنیت شبکه از جانب کاربرانی که قبلاً دارای دسترسی مجاز و حقوق و امتیازات سیستم هستند، کوشا باشید. کارمندان به چند دلیل به این نوع آسیب وارد میکنند: برای آسیب رساندن عمدی به کسبوکار شما با سرقت یا به خطر انداختن دادهها، انجام جاسوسی صنعتی به نفع یک رقیب یا از روی بیاحتیاطی یا بیکفایتی محض.

بهترین راه حل امنیت شبکه در این مورد، پیاده سازی یک دفاع چند لایه است که شامل اولویت بندی دارایی ها بر اساس اهمیت، توسعه و اجرای یک خط مشی تهدید داخلی واضح است که شامل آموزش مداوم و ارتقاء به هنگام تکامل سیستم ها، مستندسازی و اجرای دقیق این سیاست ها و نظارت بر فعالیت شبکه کارکنان

شبکه رمزگذاری شده و ترافیک وب

رمزگذاری به شرکتها این امکان را میدهد که از محرمانه بودن اطلاعاتی که ذخیره و ارسال میکنند محافظت کنند، اما همچنین راهی را به هکرها میدهد تا بدافزار خود را پنهان کنند تا شناسایی و خنثی کردن آن سختتر شود. با این نوع تهدیدات امنیتی شبکه، یکی از بهترین راهحلها استفاده از یادگیری ماشین خودکار و راهحلهای هوش مصنوعی است که میتواند الگوهای موجود در محتوای رمزگذاریشده را تجزیه و تحلیل کند و در صورت شناسایی خطر احتمالی به شما هشدار دهد.

حملات مهندسی اجتماعی

ایمیل یک ابزار ارتباطی حیاتی است که کارمندان را قادر می سازد تا اطلاعات حیاتی ماموریت خود را با همکاران و همکاران خارجی به اشتراک بگذارند. با این حال، این نیز یکی از ساده ترین راه ها برای هکرها برای نقض معماری امنیتی شما است. این خطر امنیت شبکه می تواند به روش های متعددی رخ دهد که بسیاری از آنها به همکاری ناخواسته کاربران نهایی نیاز دارند.

در برخی موارد، بدافزارها در پسوندهای فایل Microsoft Word، Excel و PowerPoint که معمولاً مورد استفاده قرار میگیرند پنهان میشوند. در زمانهای دیگر، هکرها حملات فیشینگ را انجام میدهند و پیامهای ایمیلی را ارسال میکنند که به نظر میرسد از منابع قانونی میآیند که فرد را تشویق میکند پیوستهای مملو از بدافزار را باز کند یا اطلاعات حساس شرکت یا هویت شخصی را ارائه دهد. نصب فیلترهای هرزنامه قوی و به روز نگه داشتن سیستم ها مفید است، اما شما همچنین باید آموزش کارکنان را اجرا کرده و به طور منظم انجام دهید تا اطمینان حاصل کنید که کارمندان شما پرچم های قرمزی را که اغلب نشانه این نوع حملات رایج هستند، می شناسند.

دفاع داخلی ناکافی

بحث در مورد مشکلات و راه حل های امنیت شبکه و سایبری بدون صحبت در مورد عملکرد داخلی سیستم ایمنی شبکه شما کامل نخواهد بود. این به این دلیل است که دیر یا زود یک نقض رخ خواهد داد و شرکت شما باید با داشتن یک شبکه ایمنی داخلی قوی برای آن آماده باشد. مشکل این است که بسیاری از شرکتها ساختار شبکهای باز دارند که به هکرها پس از ورود غیرمجاز به هر حساب، حافظه پنهان داده و دستگاه بیسیم در سراسر اکوسیستم دسترسی جهانی میدهد.

هر گفتگو در مورد چگونگی رفع تهدیدات شبکه باید شامل بررسی مزایا و معایب تقسیمبندی شبکه برای شرکت شما باشد. هنگامی که از این زیرساخت استفاده می شود، شبکه شما به چندین زیرشبکه مستقل تقسیم می شود که می توانید ترافیک آنها را با قوانین فردی کنترل کنید. پس از محافظت از این روش، خطرات ناشی از عواقب نقض شدید کاهش می یابد زیرا این ساختار به کاهش سرعت هکرها به امنیت شبکه کمک می کند و به شما زمان می دهد تا اقدامات مهار و خنثی سازی را اجرا کنید.

یک رابطه فشار و کشش بی پایان بین تهدیدات امنیتی شبکه و راه حل ها وجود دارد. به محض اینکه راهی برای رفع یک نوع آسیب پذیری پیدا می شود، بازیگران بد چیز دیگری را هدف قرار می دهند. به همین دلیل است که باید دائماً اکوسیستم شبکه خود را برای اولین نشانه مشکل زیر نظر داشته باشید تا بتوانید فوراً اقدام کنید. در حالی که سلاح های موجود در زرادخانه شما هرگز 100 درصد در برابر بازیگران بد کارآمد نخواهند بود، اما می توانند از شما در برابر بیشتر تهدیدات امنیتی شبکه مدرن محافظت کنند و در صورت وقوع نقض، آسیب را به حداقل برسانند.

امنیت شبکه چه سیاست هایی را شامل می شود؟

رهبری OC 1

مسئولیت پذیری OC 2

آموزش امنیت سایبری OC 3

OC3.2-آموزش آگاهی مداوم

OC4.1-ارزیابی ریسک امنیت سایبری

OC4.2 خط مشی ارزیابی ریسک امنیت سایبری

OC4.3 فهرست سیستم های اطلاعاتی و دارایی ها

OC4.4 خطرات امنیتی سایبری پذیرفته شده است

OC4.5 IT Security-Spending Levels-Raw

OC4.6 کارکنان امنیت فناوری اطلاعات

OC4.7 تعهد به امنیت سایبری

OC4.8 زمان بهروزرسانی ارزیابی خطر امنیت سایبری موجود

OC4.9 اجرای کنترل های پایه

OC4.10 بررسی کنترل ها برای اطمینان از اثربخشی

BC 1.1-1.2 طرح واکنش به حادثه

BC1.3 بیمه امنیت سایبری

BC2.1 وصله های امنیتی

BC2.2 وصله خودکار

BC2.3 جایگزینی سیستم هایی که قادر به وصله خودکار نیستند

BC 3.1 نرم افزار امنیتی را فعال کنید

BC4.1 تغییر رمزهای عبور پیش فرض

BC4.2 تنظیمات ایمن برای دستگاه ها

BC5.1 احراز هویت چند عاملی

BC5.2 تغییر رمز عبور در صورت مشکوک شدن به مصالحه

BC5.3 طول رمز عبور-استفاده مجدد-نوشتن

BC5.4 مدیران رمز عبور

BC6.1 اطلاعات ضروری تجاری

BC6.2 فراوانی پشتیبان گیری

BC6.3 پشتیبان گیری از سیستم

BC6.4 ذخیره سازی نسخه های پشتیبان

BC6.5 رمزگذاری نسخه های پشتیبان

BC6.6 نمونه برداری از داده های پشتیبان

BC7.1 فایروال ها

BC7.2 فایروال DNS

BC7.3 فایروال های نرم افزاری

BC7.4 اتصال رمزگذاری شده و دسترسی VPN با MFA

BC7.5 وای فای شرکتی

BC7.6 بخش بندی شبکه های شرکتی و عمومی

BC7.7 DMARC

BC7.8 فیلتر کردن ایمیل

BC8.1 حسابهای ذخیره با حداقل عملکرد لازم

BC8.2 حذف حسابها یا عملکرد زمانی که دیگر مورد نیاز نیست

BC8.3 حسابهای مدیریت فقط فعالیتهای اداری را انجام میدهند

BC8.4 سیستم کنترل مجوز متمرکز

BC9.1 مدل مالکیت برای دستگاه های تلفن همراه

BC9.2 ایمن سازی دستگاه های تلفن همراه

BC10.1 ارزیابی تحمل ریسک برای برنامههای IT یا ابری برونسپاری شده

BC10.2 AICPA SSAE 18 یا گزارش های معادل آن

BC11.1 OWASP 10

BC11.2 سطوح ASVS

رسانه قابل حمل متعلق به شرکت BC12.1

BC12.2 استفاده از رسانه های قابل حمل

BC13.1 پایانه های POS و سیستم های مالی

BC14.1 مدیریت گزارش

طراحی و سئوسازی: گروه نرم افزاری السا

- بازدید: 1276

توپولوژی فیزیکی شبکه

توپولوژی فیزیکی شبکه

توپولوژی فیزیکی همانند نقشه توپوگرافی نقشه زمین را نشان می دهد، توپولوژی فیزیکی شبکه نیز یک نوع نقشه است. ویژگیهای خاص یک شبکه را مشخص میکند، مانند محل قرارگیری تمام سیستم عاملها و سایر دستگاهها و ترتیب دقیق تمام رسانههای فیزیکی مانند کابلها، سوئیچ شبکه، توپولوژیهای منطقی که قبلاً پوشش دادیم دقیقاً نحوه حرکت دادهها در شبکه را مشخص میکنند. در حال حاضر، حتی اگر این دو توپولوژی فیزیکی معمولاً بسیار شبیه به هم هستند، یک شبکه خاص در واقع می تواند توپولوژی های فیزیکی و منطقی بسیار متفاوتی داشته باشد. اساساً چیزی که می خواهید به خاطر بسپارید این است که توپولوژی فیزیکی یک شبکه می دهد.

شما وضعیت زمین و توپولوژی منطقی نشان می دهد که چگونه یک سیگنال دیجیتال یا داده در آن طرح حرکت می کند.

در اینجا لیستی از توپولوژی هایی است که این روزها به احتمال زیاد با آنها مواجه خواهید شد:

■ اتوبوس

■ ستاره

■ حلقه

■ مش

■ نقطه به نقطه

■ نقطه به چند نقطه

■ هیبرید

توپولوژی فیزیکی اتوبوس

این نوع توپولوژی ابتدایی ترین نوع از این دسته است، و واقعاً به نوعی شبیه یک اتوبوس است، اما بیشتر شبیه توپولوژی است که در یک خرابه بوده است! به هر حال، توپولوژی فیزیکی گذرگاه از دو انتهای متمایز و انتهایی تشکیل شده است که هر یک از رایانه های آن به یک کابل ناگسستنی متصل می شوند که تمام طول آن را طی می کند. در گذشته، ما کامپیوترها را به کابل اصلی با ضربه های سیم وصل می کردیم، اما این کار چندان خوب کار نمی کرد، بنابراین شروع به استفاده از کابل های دراپ به جای آنها کردیم. اگر با اترنت 10Base2 سر و کار داشتیم، به جای استفاده از کابلهای دراپ، در هر جایی که میخواستیم دستگاهی را به آن وصل کنیم، علامت T را وارد کابل اصلی میکردیم.

شکل 1.9 نشان می دهد که توپولوژی فیزیکی یک شبکه اتوبوس معمولی چگونه به نظر می رسد.

شکل 1.9 توپولوژی فیزیکی یک شبکه اتوبوس معمولی

حتی اگر همه رایانههای موجود در این نوع شبکه، تمام دادهها را که از طریق کابل جریان مییابد، مشاهده میکنند، تنها یک رایانه که دادهها به طور خاص به آن آدرس داده میشوند، در واقع دادهها را دریافت میکند. برخی از مزایای استفاده از توپولوژی فیزیکی اتوبوس این است که نصب آن آسان است و همینطور است

توپولوژی فیزیکی شبکه

خیلی گران نیست، تا حدی به این دلیل که به کابل زیادی مانند سایر انواع توپولوژی فیزیکی نیاز ندارد. اما معایبی نیز دارد: به عنوان مثال، عیبیابی، تغییر یا جابجایی آن سخت است، و واقعاً تحمل خطا را ارائه نمیکند زیرا همه چیز به آن کابل متصل است. این بدان معناست که هر گونه خطا در کابل اساساً کل شبکه را از کار میاندازد!

به هر حال، تحمل خطا توانایی یک کامپیوتر یا یک سیستم شبکه برای پاسخگویی خودکار به یک شرایط است، که اغلب آن را حل می کند، که تاثیر آن بر سیستم را کاهش می دهد. اگر اقدامات تحمل خطا در یک شبکه به درستی اجرا شده باشد، بسیار بعید است که هیچ یک از کاربران آن شبکه بدانند که مشکلی وجود داشته است.

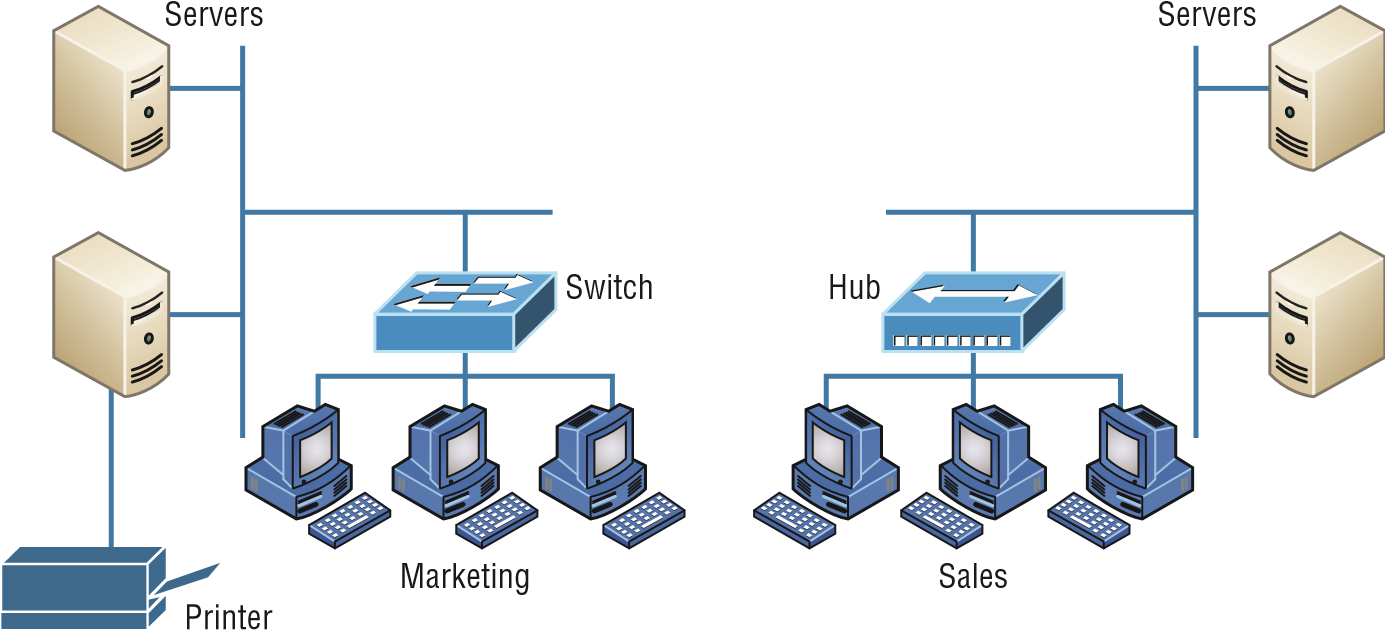

توپولوژی ستاره

رایانه های توپولوژی فیزیکی ستاره ای با کابل های جداگانه یا اتصالات بی سیم خود به یک نقطه مرکزی متصل می شوند. شما اغلب آن نقطه مرکزی را پیدا خواهید کرد که در آن دستگاهی مانند هاب، سوئیچ یا نقطه دسترسی وجود دارد.

توپولوژی ستاره مزایای زیادی را نسبت به توپولوژی باس ارائه می دهد، و حتی اگر آشکارا به رسانه فیزیکی بیشتری نیاز دارد، آن را به طور گسترده ای مورد استفاده قرار می دهد. یکی از بهترین ویژگی های آن این است که چون هر قطعه کامپیوتر یا شبکه به صورت جداگانه به دستگاه مرکزی متصل می شود، در صورت از کار افتادن کابل، فقط قطعه ماشین یا شبکه مربوط به نقطه خرابی را پایین می آورد. این باعث میشود شبکه نسبت به خطا بسیار بیشتر و همچنین عیبیابی آن بسیار آسانتر شود. یکی دیگر از چیزهای عالی در مورد توپولوژی ستاره این است که بسیار مقیاس پذیرتر است - اگر می خواهید به آن اضافه کنید تنها کاری که باید انجام دهید این است که یک کابل جدید را اجرا کنید و به دستگاه در هسته ستاره متصل شوید. در شکل 1.10، یک نمونه عالی از توپولوژی ستاره معمولی را خواهید دید.

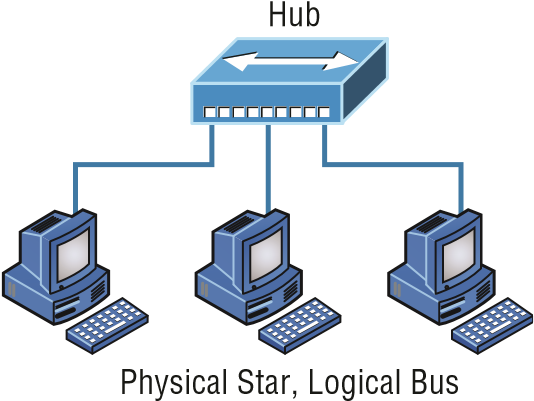

شکل 1.10 توپولوژی ستاره معمولی با هاب

اگرچه توپولوژی فیزیکی ستاره نامیده می شود، اما بسیار شبیه به چرخ دوچرخه با پره هایی است که به توپی در وسط چرخ وصل شده و به سمت بیرون کشیده می شود تا به رینگ متصل شود. و درست مانند چرخ دوچرخه، این دستگاه هاب در مرکز یک شبکه توپولوژی ستاره ای است که می تواند در صورت بروز مشکل، بیشترین اندوه را به شما بدهد. اگر آن هاب مرکزی از کار بیفتد، کل شبکه پایین می آید، بنابراین خیلی خوب است که هاب ها اغلب خراب نمی شوند!

درست مانند تقریباً همه چیز، توپولوژی ستاره دارای مزایا و معایب خود است. اما خبر خوب بسیار بیشتر از بد است، به همین دلیل است که مردم اغلب توپولوژی ستاره را انتخاب می کنند. و در اینجا لیستی از مزایایی است که با استفاده از آن به دست می آورید:

■ ایستگاه های جدید را می توان به راحتی و به سرعت اضافه یا جابجا کرد.

■ خرابی یک کابل کل شبکه را خراب نمی کند.

■ عیب یابی نسبتاً آسان است.

و در اینجا معایب استفاده از توپولوژی ستاره وجود دارد:

■ هزینه نصب کلی می تواند به دلیل تعداد کابل های بیشتر بیشتر باشد، حتی اگر قیمت ها رقابتی تر شوند.

■ دارای یک نقطه خرابی است - هاب یا دستگاه مرکزی دیگر.

دو پیاده سازی پیچیده تر از توپولوژی فیزیکی ستاره وجود دارد. اولین پیوند نقطه به نقطه نامیده می شود، که در آن شما نه تنها دستگاه را در مرکز اسپیکر دارید که به عنوان هاب عمل می کند، بلکه دستگاه را در انتهای دیگر نیز دارید که شبکه را گسترش می دهد. این هنوز یک توپولوژی ستاره دار است، اما همانطور که مطمئن هستم می توانید تصور کنید، مقیاس پذیری بسیار بیشتری به شما می دهد!

یکی دیگر از نسخه های پیشرفته، نسخه بی سیم است، اما برای درک این تنوع، باید درک کاملی از تمام قابلیت ها و ویژگی های هر دستگاهی که توپولوژی فیزیکی ستاره بی سیم را دارد، داشته باشید. با این حال، نگران نباشید - من بعداً در فصل 12، "شبکه بی سیم"، به نقاط دسترسی بی سیم خواهم پرداخت. در حال حاضر، به اندازه کافی خوب است که بدانید نقاط دسترسی تقریباً فقط هاب ها یا سوئیچ های بی سیم هستند که مانند همتایان سیمی خود رفتار می کنند. اساسا، آنها یک اتصال نقطه به نقطه به نقاط پایانی و سایر نقاط دسترسی بی سیم ایجاد می کنند.

توپولوژی فیزیکی حلقه

در این نوع توپولوژی فیزیکی، هر رایانه مستقیماً به رایانه های دیگر در همان شبکه متصل است. با نگاهی به شکل 1.11، می توانید ببینید که داده های شبکه از رایانه ای به رایانه دیگر به منبع باز می گردد، با کابل اصلی شبکه که یک حلقه را تشکیل می دهد. مشکل اینجاست که توپولوژی حلقه شباهت های زیادی با توپولوژی bus دارد زیرا اگر بخواهید به شبکه اضافه کنید چاره ای جز شکستن حلقه کابل ندارید که احتمالا کل شبکه را از بین می برد!

این یکی از دلایل بزرگی است که توپولوژی حلقه خیلی محبوب نیست - شما مانند من در دهه 1980 و اوایل دهه 1990 زیاد با آن مواجه نخواهید شد. همچنین گران است زیرا برای اتصال هر رایانه به چندین کابل نیاز دارید، پیکربندی مجدد آن واقعاً دشوار است و همانطور که احتمالاً حدس زده اید، تحمل خطا ندارد.

اما حتی با همه آنچه گفته شد، اگر شما در یک ISP کار می کنید، ممکن است هنوز یک توپولوژی حلقه فیزیکی برای فناوری به نام SONET یا سایر فناوری های WAN استفاده کنید. با این حال، دیگر هیچ شبکه محلی را در حلقه های فیزیکی پیدا نخواهید کرد.

توپولوژی های شبکه فیزیکی

شکل 1.11 یک توپولوژی حلقه معمولی

توپولوژی فیزیکی مش

در این نوع توپولوژی فیزیکی، متوجه خواهید شد که یک مسیر از هر ماشین به هر ماشین دیگر در شبکه وجود دارد. این تعداد زیادی اتصال است - در واقع، توپولوژی مش برنده جایزه برای "بیشترین اتصالات فیزیکی در هر دستگاه" می شود! این روزها اغلب در شبکه های LAN استفاده نمی شود، اما نسخه اصلاح شده ای از آن را خواهید یافت که به عنوان مش هیبریدی شناخته می شود که به صورت محدود در شبکه های WAN از جمله اینترنت استفاده می شود.

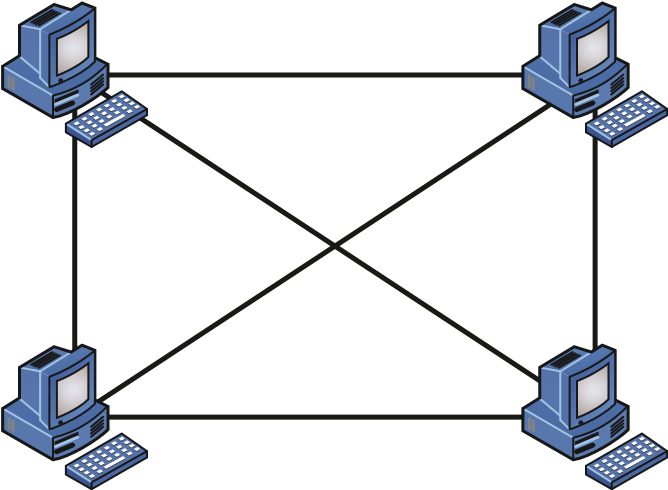

اغلب، شبکههای توپولوژی مش ترکیبی، اتصالات کمی بین مکانهای خاص برای ایجاد افزونگی (پشتیبان) دارند. و انواع دیگری از توپولوژی ها نیز گاهی در ترکیب یافت می شوند، که دلیل دیگری است که به آن ترکیبی می گویند. فقط به یاد داشته باشید که اگر اتصالی بین همه دستگاههای موجود در شبکه وجود نداشته باشد، یک توپولوژی مش کامل نیست. و درک کنید که نسبتاً پیچیده است. شکل 1.12 تصویری عالی از این که تنها چهار اتصال چقدر می توانند کارها را پیچیده کنند به شما ارائه می دهد!

شکل 1.12 یک توپولوژی مش معمولی

شما به وضوح می بینید که با افزایش سیم کشی و اتصالات، همه چیز پیچیده تر و پیچیده تر می شود. برای هر n مکان یا میزبان، شما با n(n–1)/2 ختم میشوید

اتصالات این بدان معنی است که در شبکه ای که فقط از چهار رایانه تشکیل شده است، شما 4 (4–1)/2 یا 6 اتصال دارید. و اگر آن شبکه کوچک به جمعیتی بالغ بر 10 کامپیوتر افزایش یابد، شما 45 اتصال عظیم خواهید داشت که می توانید با آنها کنار بیایید! این مقدار زیادی سربار است، بنابراین فقط شبکه های کوچک می توانند واقعاً از این توپولوژی استفاده کنند و آن را به خوبی مدیریت کنند. از طرف دیگر، شما سطح بسیار خوبی از تحمل خطا را دریافت می کنید، اما مش هنوز در شبکه های محلی شرکتی دیگر استفاده نمی شود زیرا مدیریت آنها بسیار پیچیده بود.

توپولوژی فیزیکی مش کامل کمترین احتمال دارد که برخورد داشته باشد، که زمانی اتفاق می افتد که داده های دو میزبانی که سعی در برقراری ارتباط همزمان دارند "تصادف" داشته باشند و گم شوند.

به همین دلیل است که معمولاً نسخه هیبریدی را در شبکه های WAN امروزی پیدا می کنید. در واقع، توپولوژی مش در حال حاضر بسیار نادر است، اما هنوز به دلیل تحمل خطای قوی که ارائه می دهد، استفاده می شود. از آنجایی که اتصالات زیادی دارید، اگر یکی از آنها چشمک بزند، رایانه ها و سایر دستگاه های شبکه می توانند به سادگی به یکی از بسیاری از اتصالات اضافی که در حال اجرا هستند، سوئیچ کنند. و به وضوح، تمام آن کابل کشی در توپولوژی مش، آن را به یک پیاده سازی بسیار گران تبدیل می کند. بعلاوه، می توانید مدیریت شبکه خود را با استفاده از آنچه که به عنوان راه حل توپولوژی مش جزئی شناخته می شود، بسیار کمتر دیوانه کننده تر از شبکه مش کنید، پس چرا به این سمت نروید؟ ممکن است کمی تحمل خطا را از دست بدهید، اما اگر مسیر مش جزئی را طی کنید، همچنان میتوانید از همان فناوری بین تمام دستگاههای شبکه استفاده کنید. فقط به یاد داشته باشید که با مش جزئی، همه دستگاه ها به هم متصل نمی شوند، بنابراین بسیار مهم است که دستگاهی را انتخاب کنید که بسیار عاقلانه باشد.

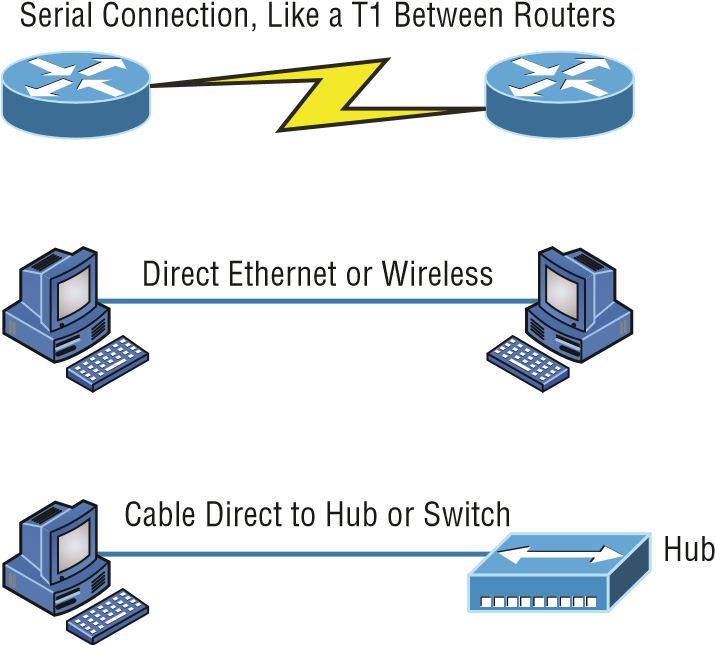

توپولوژی فیزیکی شبکه Point-to-Point (نقطه به نقطه)

همانطور که از نام آن پیداست، در توپولوژی فیزیکی نقطه به نقطه، شما یک ارتباط مستقیم بین دو روتر یا سوئیچ دارید که یک مسیر ارتباطی را در اختیار شما قرار می دهد. روترها در توپولوژی نقطه به نقطه را می توان توسط یک کابل سریال به هم متصل کرد و آن را به یک شبکه فیزیکی تبدیل کرد، یا اگر از هم فاصله زیادی داشته باشند و فقط از طریق مداری در یک شبکه Frame Relay یا MPLS متصل شوند، یک شبکه منطقی است. بجای F شکل 1 .13 سه نمونه از یک اتصال نقطه به نقطه T1 یا WAN معمولی را نشان می دهد.

چیزی که در اینجا می بینید یک صاعقه و چند چیز گرد با یک دسته فلش است که از آنها بیرون می زند، درست است؟ خوب، دو فلش گرد که تابش می کنند نشان دهنده دو مسیریاب شبکه ما هستند و آن صاعقه نشان دهنده یک پیوند WAN است. این نمادها استاندارد صنعت هستند، و من از آنها در سراسر این کتاب استفاده خواهم کرد، بنابراین ایده خوبی است که به آنها عادت کنید!

بسیار خوب—بنابراین قسمت دوم نمودار دو رایانه را نشان می دهد که با یک کابل متصل شده اند—یک پیوند نقطه به نقطه. به هر حال، این باید چیزی را به شما یادآوری کند که ما به تازگی مرور کردیم. شبکه های همتا به همتا را به خاطر دارید؟ خوب! امیدوارم به یاد داشته باشید که یک اشکال بزرگ به اشتراک گذاری شبکه همتا به همتا این است که خیلی مقیاس پذیر نیست. با در نظر گرفتن این موضوع، احتمالاً تعجب نخواهید کرد که حتی اگر هر دو دستگاه یک اتصال نقطه به نقطه بی سیم داشته باشند، این شبکه هنوز خیلی مقیاس پذیر نخواهد بود.

توپولوژی های شبکه فیزیکی

شکل 1.13 سه اتصال نقطه به نقطه

شما معمولاً شبکه های نقطه به نقطه را در بسیاری از شبکه های WAN امروزی می یابید، و همانطور که در قسمت سوم شکل 1.13 می بینید، یک پیوند از یک کامپیوتر به یک هاب یا سوئیچ نیز یک اتصال نقطه به نقطه معتبر است. یک نسخه رایج از این راهاندازی شامل یک پیوند بیسیم مستقیم بین دو پل بیسیم است که برای اتصال رایانهها در دو ساختمان مختلف به یکدیگر استفاده میشود.

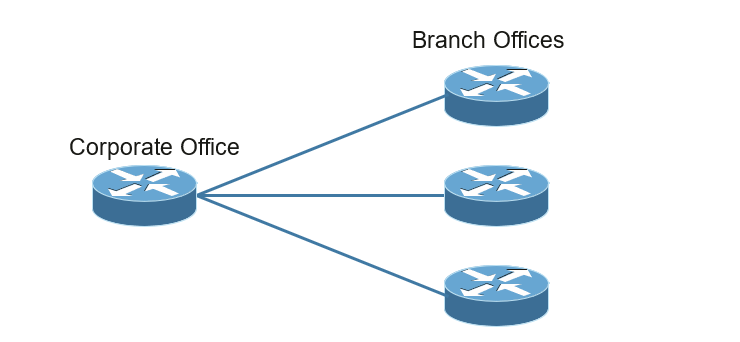

توپولوژی فیزیکی شبکه نقطه به چند نقطه

باز هم همانطور که از نام آن پیداست، توپولوژی فیزیکی نقطه به چند نقطه شامل مجموعه ای از اتصالات بین یک رابط در یک مسیریاب و چندین مسیریاب مقصد - یک نقطه اتصال به چندین نقطه اتصال است. هر یک از روترها و هر یک از اینترفیس های آنها که در اتصال نقطه به چند نقطه دخیل هستند بخشی از یک شبکه هستند.

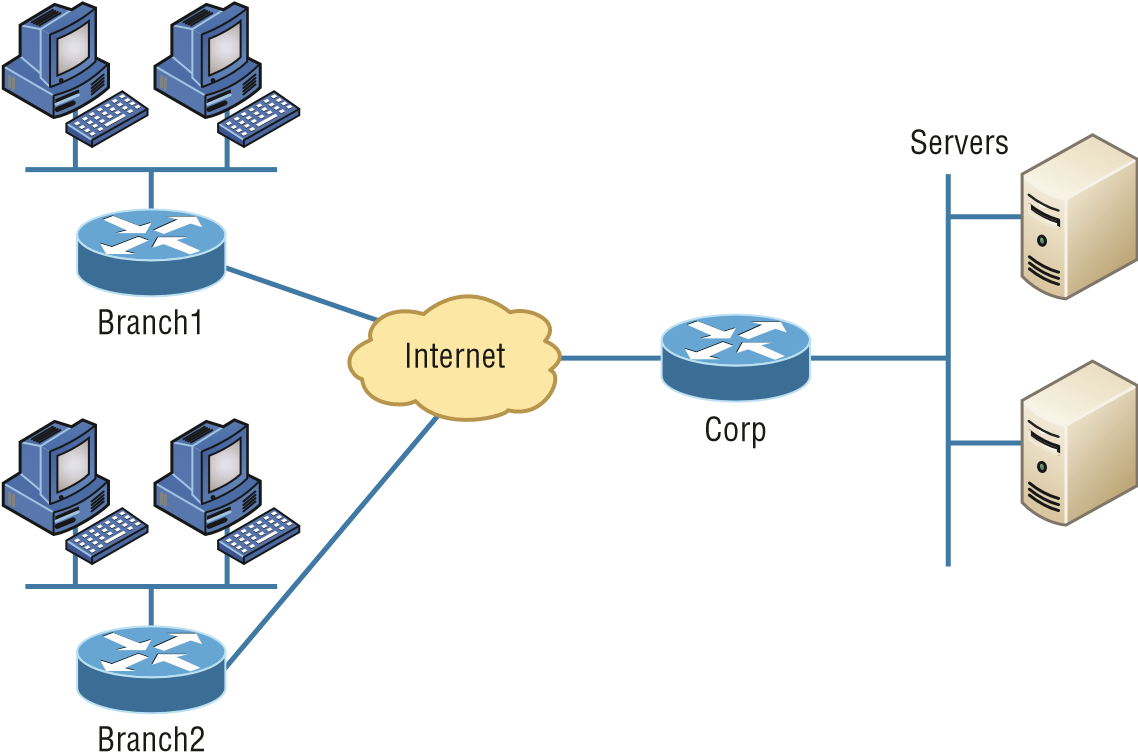

شکل 1.14 یک WAN را نشان می دهد و یک شبکه نقطه به چند نقطه را نشان می دهد. شما به وضوح می توانید یک روتر شرکتی را ببینید که به چندین شاخه متصل می شود.

شکل 1.14 شبکه نقطه به چند نقطه، مثال 1

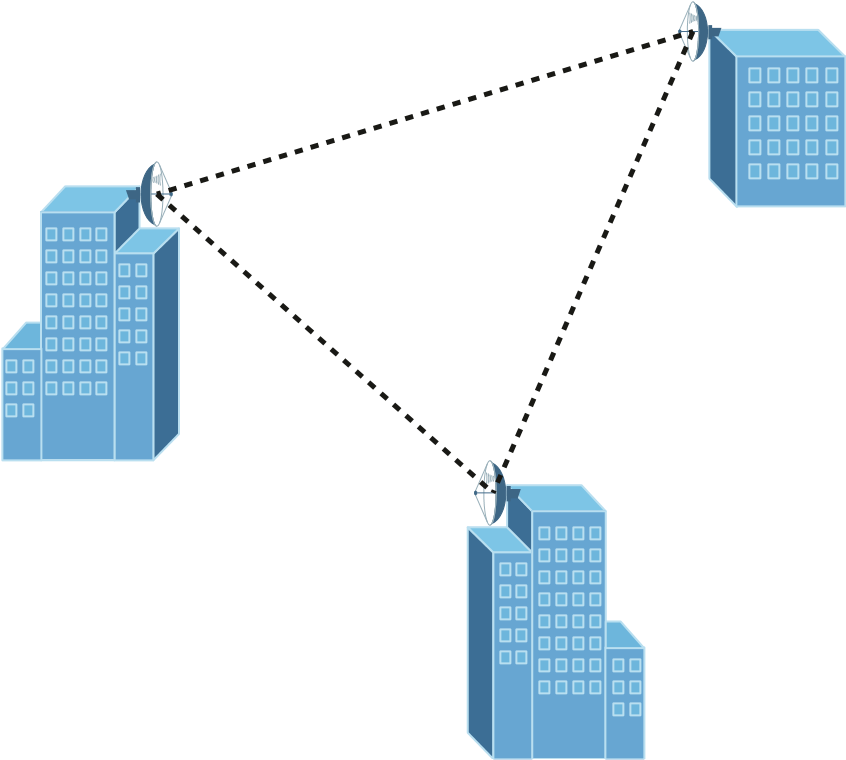

شکل 1.15 نمونه بارز دیگری از شبکه نقطه به چند نقطه را نشان می دهد: یک کالج یا پردیس شرکتی.

شکل 1.15 یک شبکه نقطه به چند نقطه، مثال 2

توپولوژی فیزیکی شبکه Hybrid (ترکیبی)

من می دانم که من فقط در مورد توپولوژی فیزیکی ترکیبی در بخش توپولوژی مش صحبت کردم، اما تصویر ذهنی آن را در قالب یک شکل به شما ارائه نکردم. همچنین میخواهم اشاره کنم که توپولوژی ترکیبی دقیقاً به این معنی است - ترکیبی از دو یا چند نوع توپولوژی شبکه فیزیکی یا منطقی که با هم در یک شبکه کار میکنند.

شکل 1.16 یک توپولوژی شبکه ترکیبی ساده را نشان می دهد. این یک سوئیچ یا هاب LAN در پیکربندی توپولوژی ستاره ای را نشان می دهد که از طریق توپولوژی گذرگاه به میزبان خود متصل می شود.

شکل 1.16 یک شبکه ترکیبی ساده

طراحی و سئوسازی: گروه نرم افزاری السا

- بازدید: 665

شبکه WAN چیست؟ کاربرد شبکه WAN

شبکه WAN چیست؟ کاربرد شبکه WAN

تعداد زیادی از مردم وجود دارند که اگر از آنها خواسته شود یک شبکه گسترده (WAN) را تعریف کنند، نمی توانند این کار را انجام دهند. با این حال، اکثر آنها هر روز از سگ بزرگ همه شبکه های WAN - اینترنت - استفاده می کنند!

با در نظر گرفتن این موضوع، میتوانید تصور کنید که شبکههای WAN همان چیزی است که ما برای گسترش مناطق جغرافیایی بزرگ استفاده میکنیم و واقعاً مسافت را طی میکنیم. مانند اینترنت، شبکه های WAN معمولا هم از روترها و هم از پیوندهای عمومی استفاده می کنند، بنابراین این معیارها معمولاً برای تعریف آنها استفاده می شود.

شبکه های WAN آنقدر مهم هستند که من یک فصل کامل را به آنها اختصاص داده ام: فصل 16، "شبکه های گسترده".

در اینجا فهرستی از برخی از راه های مهم متفاوت بودن شبکه های WAN با شبکه های محلی آورده شده است:

■ شبکه های WAN معمولاً به پورت یا پورت های روتر نیاز دارند.

■ شبکه های WAN مناطق جغرافیایی بزرگ تری را در بر می گیرند و/یا می توانند مکان های متفاوت را به هم مرتبط کنند.

■ شبکه های WAN معمولا کندتر هستند.

■ ما می توانیم انتخاب کنیم که چه زمانی و چه مدت به یک WAN متصل شویم. یک LAN یا همه چیز است یا هیچ - ایستگاه کاری ما به طور دائم یا اصلاً به آن متصل است، اگرچه اکثر ما اکنون پیوندهای WAN اختصاصی داریم.

WAN ها می توانند از رسانه های انتقال داده خصوصی یا عمومی مانند خطوط تلفن استفاده کنند.

ما کلمه اینترنت را از اصطلاح Internetwork دریافت می کنیم. اینترنت ورک نوعی شبکه LAN و/یا WAN است که دسته ای از شبکه ها یا اینترانت ها را به هم متصل می کند. در یک کار اینترنتی، هاست ها هنوز از آدرس های سخت افزاری برای برقراری ارتباط با میزبان های دیگر در شبکه LAN استفاده می کنند. با این حال، آنها از آدرس های منطقی (آدرس های IP) برای برقراری ارتباط با میزبان ها در یک LAN متفاوت (سمت دیگر روتر) استفاده می کنند.

و روترها دستگاه هایی هستند که این امکان را فراهم می کنند. هر اتصال به روتر یک شبکه منطقی متفاوت است. شکل 1.5 نشان می دهد که چگونه روترها برای ایجاد یک اینترنت و چگونه شبکه های محلی ما را برای دسترسی به منابع WAN به کار می گیرند.

شکل 1.5 یک کار اینترنتی

اینترنت نمونه بارز چیزی است که به عنوان شبکه WAN توزیع شده شناخته می شود - یک شبکه اینترنتی که از تعداد زیادی رایانه به هم پیوسته در مکان های مختلف ساخته شده است. نوع دیگری از WAN وجود دارد که به آن متمرکز میگویند، که از یک رایانه یا مکانی اصلی و مرکزی تشکیل شده است که رایانهها و دستگاههای راه دور میتوانند به آن متصل شوند. یک مثال خوب دفاتر راه دور هستند که به دفتر اصلی شرکت متصل می شوند، همانطور که در شکل 1.5 نشان داده شده است.

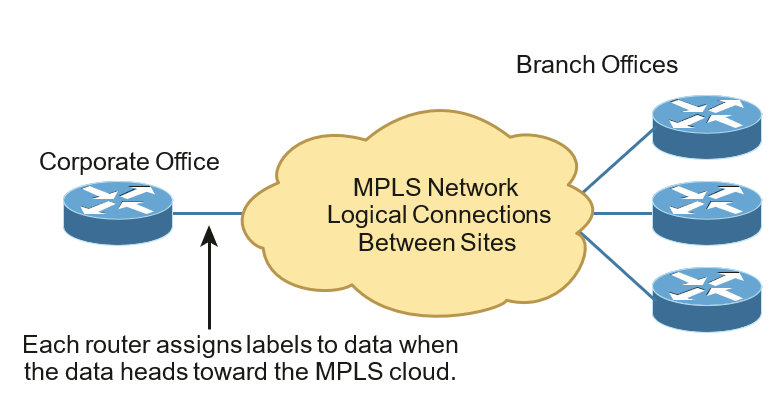

MPLS

تعویض برچسب چند پروتکلی (MPLS) به وضوح در فصل 16 تعریف خواهد شد، اما برای اهداف آزمون CompTIA Network+، این فصل طرح واقعی چیزی را که یکی از محبوب ترین پروتکل های WAN در حال استفاده است، تعریف می کند. MPLS به یکی از نوآورانهترین و انعطافپذیرترین فناوریهای شبکه در بازار تبدیل شده است و دارای مزایای کلیدی نسبت به سایر فناوریهای WAN است:

■ انعطاف پذیری طرح فیزیکی

■ اولویت بندی داده ها

■ افزونگی در صورت خرابی لینک

■ اتصال یک به چند

MPLS یک مکانیسم سوئیچینگ است که برچسب ها (اعداد) را به داده ها تحمیل می کند و سپس از آن برچسب ها برای ارسال داده ها در هنگام رسیدن به شبکه MPLS استفاده می کند، همانطور که در شکل 1.6 نشان داده شده است.

شکل 1.6 طرح تعویض برچسب چند پروتکلی

برچسب ها در لبه شبکه MPLS تخصیص داده می شوند و ارسال در داخل شبکه MPLS (ابر) صرفاً بر اساس برچسب ها از طریق پیوندهای مجازی به جای پیوندهای فیزیکی انجام می شود. اولویت بندی داده ها یک مزیت بزرگ است. برای مثال، دادههای صوتی میتوانند بر اساس برچسبها نسبت به دادههای اصلی اولویت داشته باشند. و از آنجایی که مسیرهای متعددی برای ارسال داده ها از طریق ابر MPLS وجود دارد، حتی مقداری افزونگی نیز وجود دارد.

معماری شبکه: همتا به همتا یا مشتری-سرور؟

ما شبکه را به عنوان راهی برای به اشتراک گذاشتن منابع و اطلاعات توسعه داده ایم و نحوه دستیابی به آن مستقیماً به معماری خاص سیستم عامل شبکه می پردازد.

نرم افزار. دو نوع شبکه اصلی وجود دارد که باید در مورد آنها بدانید: نظیر به نظیر و سرویس گیرنده-سرور. و به هر حال، تشخیص تفاوت فقط با نگاه کردن به یک نمودار یا حتی با تماشای ویدیوی زنده از شبکه که در حال زمزمه کردن است واقعاً دشوار است. اما تفاوت بین معماری همتا به همتا و مشتری-سرور بسیار عمده است. آنها فقط فیزیکی نیستند؛ آنها تفاوت های منطقی هستند کمی بعد متوجه منظور من خواهید شد.

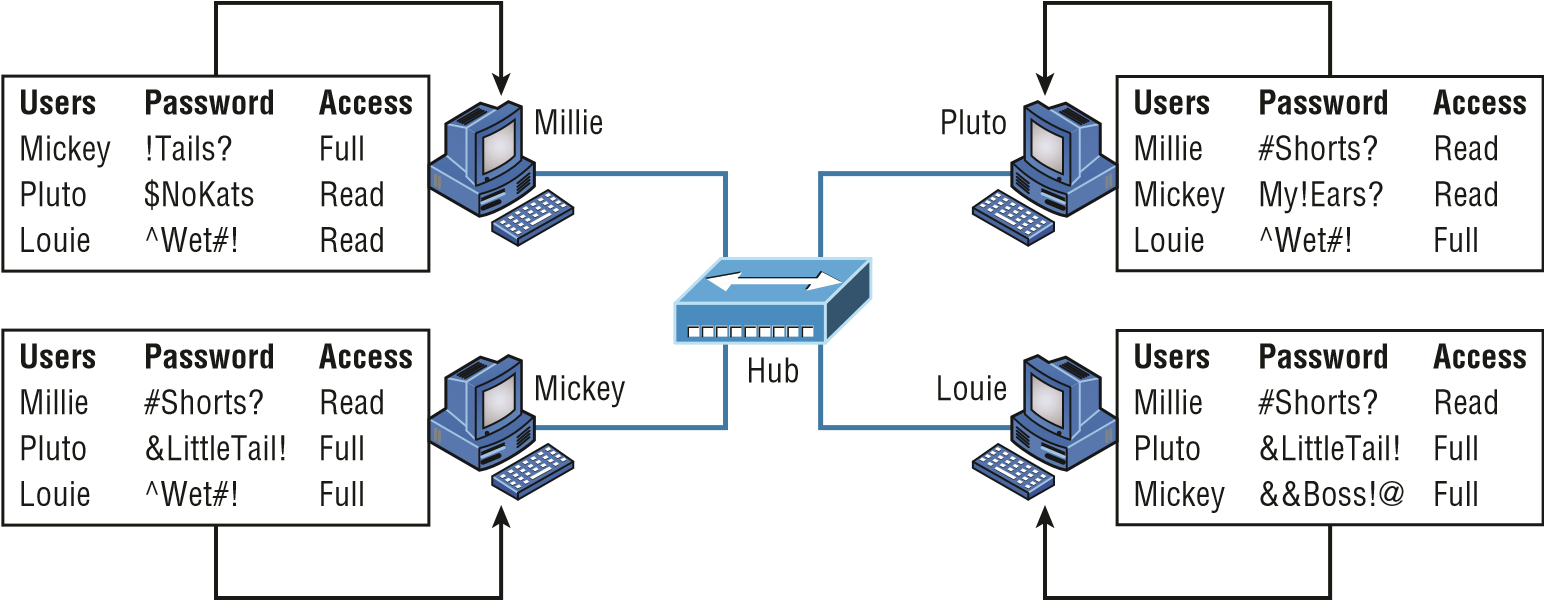

شبکه های peer-to-peer (همتا به همتا)

رایانههایی که در شبکههای همتا به همتا به هم متصل میشوند، هیچ قدرت مرکزی یا ویژهای ندارند - همه آنها همتا هستند، به این معنی که وقتی صحبت از قدرت به میان میآید، همه آنها برابر هستند. اختیار انجام یک بررسی امنیتی برای حقوق دسترسی مناسب با کامپیوتری است که منبع مورد نظر از آن درخواست شده است.

همچنین به این معنی است که رایانه هایی که در یک شبکه همتا به همتا وجود دارند می توانند ماشین های مشتری باشند که به منابع و ماشین های سرور دسترسی دارند و آن منابع را در اختیار رایانه های دیگر قرار می دهند. در واقع تا زمانی که تعداد زیادی کاربر در شبکه وجود نداشته باشد، اگر هر کاربر به صورت محلی از چیزها پشتیبان تهیه کند، و اگر شبکه شما به امنیت زیادی نیاز نداشته باشد، این در واقع به خوبی کار می کند.

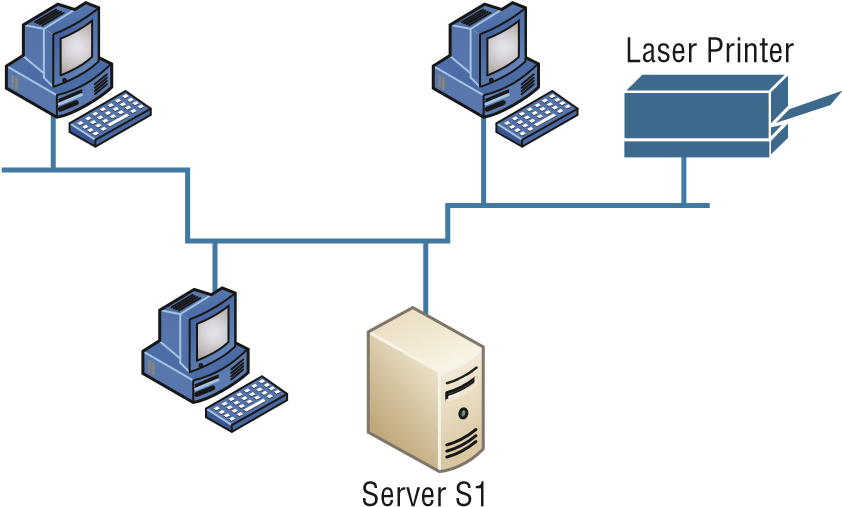

اگر شبکه شما ویندوز، مک یا یونیکس را در یک گروه کاری LAN محلی اجرا می کند، یک شبکه همتا به همتا دارید. شکل 1.7 تصویری از یک شبکه معمولی نظیر به نظیر را به شما ارائه می دهد. به خاطر داشته باشید که شبکههای همتا به همتا قطعاً چالشهای امنیتی محور را ارائه میکنند. به عنوان مثال، فقط پشتیبان گیری از داده های شرکت می تواند بسیار ناقص باشد!

شکل 1.7 یک شبکه peer-to-peer (همتا به همتا)

از آنجایی که تا به حال باید مشخص باشد که شبکههای همتا به همتا همگی آفتابی نیستند، پشتیبانگیری از همه دادههای حیاتی شما ممکن است دشوار باشد، اما حیاتی است! آیا همه ما فراموش نکرده ایم که یک فایل مهم را کجا قرار داده ایم؟ و سپس آن مشکل امنیتی آشکار وجود دارد که باید با آن درگیر شد. از آنجایی که امنیت به صورت مرکزی کنترل نمی شود، هر کاربر باید لیستی از کاربران و رمزهای عبور را در هر دستگاه به خاطر بسپارد و حفظ کند. بدتر از آن، برخی از آن رمزهای عبور بسیار مهم برای کاربران یکسان در ماشین های مختلف تغییر می کنند - حتی برای دسترسی به منابع مختلف. چه آشفتگی!

توپولوژی های شبکه فیزیکی

شبکه های کلاینت-سرور

شبکه های کلاینت-سرور تقریباً نقطه مقابل شبکه های همتا به همتا هستند زیرا در آنها، یک سرور واحد از یک سیستم عامل شبکه برای مدیریت کل شبکه استفاده می کند. نحوه کار به این صورت است: درخواست یک ماشین کلاینت برای یک منبع به سرور اصلی می رود، که با مدیریت امنیت و هدایت مشتری به منبع مورد نظر پاسخ می دهد. این اتفاق می افتد به جای اینکه درخواست مستقیماً با منبع مورد نظر به دستگاه برود و مزایای جدی دارد. اولاً، از آنجایی که شبکه بسیار بهتر سازماندهی شده است و به یادآوری منابع مورد نیاز توسط کاربران بستگی ندارد، پیدا کردن فایلهای مورد نیاز بسیار آسانتر است زیرا همه چیز در یک نقطه ذخیره میشود – در آن سرور خاص. امنیت شما نیز بسیار سختتر میشود زیرا همه نامهای کاربری و گذرواژهها بر روی آن سرور خاص قرار دارند، که هرگز به عنوان ایستگاه کاری استفاده نمیشود. شما حتی مقیاسپذیری را به دست میآورید—شبکههای سرور سرویس گیرنده میتوانند تعداد زیادی ایستگاه کاری را روی خود داشته باشند. و با کمال تعجب، با تمام این تقاضاها، عملکرد شبکه در واقع بهینه شده است - خوب!

شکل 1.8 را بررسی کنید، که یک شبکه سرویس گیرنده-سرور با سروری را نشان می دهد که دارای پایگاه داده ای از حقوق دسترسی، حساب های کاربری و رمزهای عبور است.

بسیاری از شبکههای امروزی امیدواریم ترکیبی سالم از معماریهای همتا به همتا و سرور کلاینت باشند، با سرورهایی که به دقت مشخص شدهاند که امکان اشتراکگذاری همزمان منابع را از دستگاههایی که سیستمعامل ایستگاههای کاری را اجرا میکنند، فراهم میکنند. حتی اگر ماشینهای پشتیبان نمیتوانند به تعداد زیادی اتصال ورودی در یک زمان رسیدگی کنند، اما همچنان سرویس سرور را به خوبی اجرا میکنند. و اگر این نوع محیط ترکیبی به خوبی طراحی شود، اکثر شبکه ها با داشتن ظرفیت برای بهره گیری از جنبه های مثبت هر دو جهان سود زیادی می برند.

طراحی و سئوسازی: گروه نرم افزاری السا

- بازدید: 676